Attacchi tradizionali ed attacchi rapidi, tra differenze ed aspetti

€ 25.00 · 4.5 (697) · In Magazzino

Auto elettriche nel mirino degli hacker: i pericoli e come riconoscerli - Agenda Digitale

Ruote carbonio ROCKYROAD 36C DISC COPERTONCINO / Extralite Cyber SPD-3 DISC 6 fori 1.065g

Le migliori Lavapavimenti, che funzionano bene 2024

Intelligenza Artificiale e le sue applicazioni nell'Era digitale

Facciate ventilate: come funzionano e i vantaggi che offrono - INFOBUILD

Impugnatura tubo aspirapolvere centralizzato: recensione migliori [2021]

Final Fantasy XVI: provata l'esclusiva PS5, tra combattimenti, esplorazione e boss fight

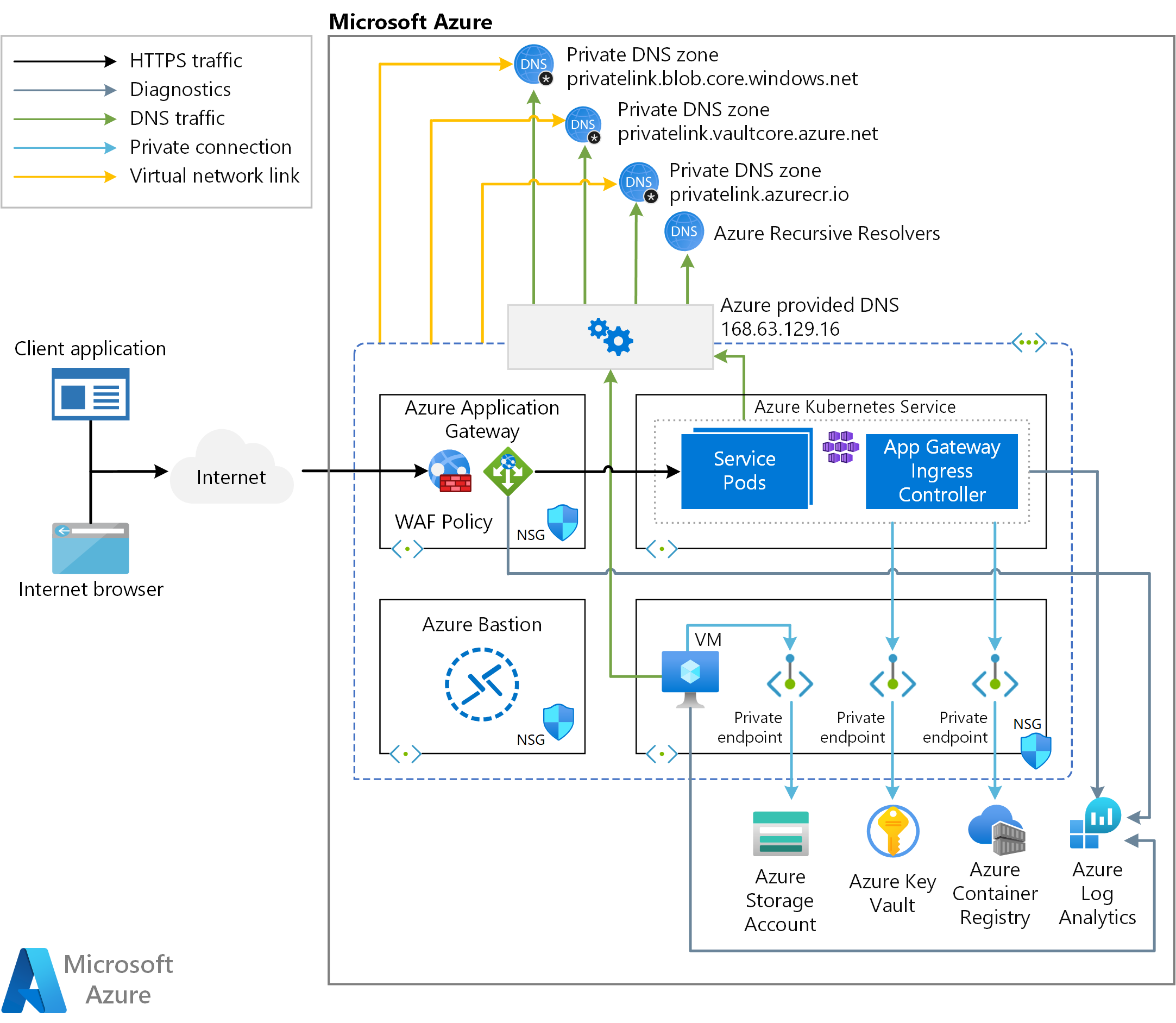

Usare gateway applicazione Controller in ingresso (AGIC) con un servizio Azure Kubernetes multi-tenant - Azure Architecture Center

Sport da combattimento - Wikipedia

Il Protocollo Easy Damon (PED)

Cos'è la Crittografia dei Dati? Definizione, Tipi e Best Practice - Kinsta®

Sicurezza OT: necessari nuovi paradigmi per la protezione di sistemi cyber-fisici – vero e falso

Phishing Archives - Secure Online DesktopSecure Online Desktop

Microservizi vs API: Quali Sono le Differenze

Provisioning: significato, tipi e vantaggi nel 2024